Security Awareness: Der Mensch als Sicherheitsrisiko

Zwischen Stuhl und Tasten

Dau, Dumm-User, PEBKAC (Problem Exists Between Keyboard And Chair) – dem Anwender trauen Administratoren selten viel Gutes, umgekehrt jedoch das Schlimmste zu, wenn es um die Sicherheit geht. Letztlich müssen sich Admins und User aber zusammenraufen, weil moderne Angriffe einfach alle angehen.

Gemischt: Blended Threats

So genannte Blended Threats [1] , also Attacken, die grundverschiedene Angriffstechniken kombinieren, machen es dem IT-Leiter schwer, ohne die Kooperation der PC-Nutzer Informationen zu schützen. Der menschliche Faktor verdient in der IT-Sicherheit heute aus einer ganzen Reihe äußerer Gründe mehr Aufmerksamkeit als in vergangenen Jahren.

Die Angriffsschemata haben sich geändert, Firmen stehen im Fokus gezielter Attacken, wobei nicht mehr wie in einem Computerspiel der Sieg des Hackers über das Sicherheitssystem das Hauptziel ist, sondern der Diebstahl oder die Manipulation von Informationen aus wirtschaftlichen Motiven. Manchmal geht es schlicht um den Missbrauch von Rechenleistung, etwa indem die Angreifer Trojanische Pferde auf Firmen-PCs schleusen und diese für sich arbeiten lassen, meist mit Aufgaben, die die Opfer auch rechtlich in die Bredouille bringen.

Für moderne Angreifer steht die Computertechnik weit weniger im Mittelpunkt als für die klassischen Hacker, gerade das macht sie aus der Sicht von IT-Spezialisten auch viel schwieriger, weil unberechenbar. Die Angreifer setzen jedes beliebige erfolgversprechende Mittel ein, das ihnen Zugang zu verwertbaren Informationen verschafft, solange es ihr Zeit- und Ressourcenbudget nicht sprengt.

Deshalb nehmen in letzter Zeit Blended Threats deutlich zu, Angriffsbäume enthalten heute technische und menschliche Komponenten, bestehen also aus Hacking-Elementen, Malware-Einsatz und direkten Attacken auf Menschen in Form von Social-Engineering-Angriffen.

Zu Beginn spionieren Angreifer vielleicht auf technischem Weg erste Hinweise auf die Infrastruktur des Unternehmens aus, dann erschleichen sie sich ein Kennwort bei einem Sachbearbeiter und stehlen dessen Notebook. Mit den so gesammelten Hintergrundinformationen horcht auf dem Golfplatz ein scheinbarer Insider den Leiter der Entwicklungsabteilung aus, worauf er endlich mit den Rechten eines internen Mitarbeiters zu jener Datenbank vordringt, in der die zentralen Projektdaten gespeichert sind.

Rein technisch verstandene IT-Sicherheit kann heute Informationen nicht mehr umfassend schützen. Wer als Sicherheitsverantwortlicher im Sinne des Bundesamtes für Sicherheit in der Informationstechnik (BSI) arbeitet, muss die Anwender ins Boot holen, sie instruieren und befähigen zur Sicherheit beizutragen, am PC genauso wie am Telefon.

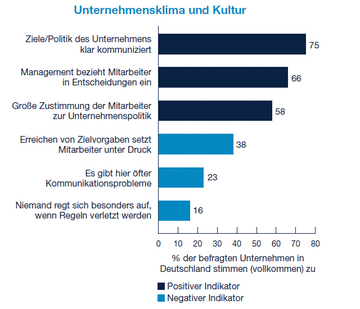

Studien von Corporate Trust [2] gehen davon aus, dass 2007 jedes fünfte deutsche Unternehmen bereits von Industriespionage betroffen war und dass dabei jährlich 2,8 Milliarden Euro Schaden für die deutsche Wirtschaft entstehen. Der Informationsabfluss durch eigene Mitarbeiter hatte mit 20,3 Prozent den höchsten Anteil am Geschehen. Das darf jedoch nicht zu dem Schluss verleiten, die eigenen Mitarbeiter seien in diesem Maße böse. Wie weitere Studien belegen ( [3] , Abbildungen 1 und 2 ) sind Unachtsamkeit und Unkenntnis bedeutend häufigere Problemquellen als etwa kriminelle Energie.

Abbildung 1: Eine Studie von Pricewaterhouse Coopers zeigt: Die Unternehmenskultur bestimmt, wie ausgeprägt das Sicherheitsverhalten der Mitarbeiter ist.

Abbildung 1: Eine Studie von Pricewaterhouse Coopers zeigt: Die Unternehmenskultur bestimmt, wie ausgeprägt das Sicherheitsverhalten der Mitarbeiter ist.

Abbildung 2: Der PWC-Untersuchung zufolge wirkt sich schon die bloße Existenz einer Unternehmensethik messbar positiv aus.

Abbildung 2: Der PWC-Untersuchung zufolge wirkt sich schon die bloße Existenz einer Unternehmensethik messbar positiv aus.

Wilde Nutzung

Gleichzeitig wird der Umgang der Unternehmen und der IT-Abteilungen mit den Anwendern aber immer schwieriger. Die Grenzen zwischen Privatleben und Arbeitszeit weichen auf [4] . Mobile Geräte nehmen zu und immer mehr kreativ tätige Arbeitnehmer surfen und mailen zu Hause so viel auf eigene Kosten für den Arbeitgeber, wie sie im Büro private Dinge erledigen.

Zu viel Kontrolle gilt deshalb als unfair [5] und die Forderung nach größerem Respekt im Umgang mit Anwendern erhält umso mehr Zustimmung, wie die Arbeitnehmerüberwachung durch den Datenhunger einzelner Firmen in Verruf gerät. Admins und Manager gleichermaßen können ihre Jobs verlieren, wenn sie Security mit Big-Brother-Methoden erzwingen wollen.

Für die Sicherheit engagieren sich ohnehin nur loyale Mitarbeiter und loyal bleiben nur die, die sich nicht misstrauisch überwacht und gegängelt fühlen. Hinzu kommt, dass die Globalisierung kulturelle Konflikte mit sich bringt. Schon die Risiken selbst fallen regional unterschiedlich aus, weil Personen verschiedener Kulturkreise in verschiedenen Lebens- und Arbeitsbereichen auch differierende Risikobereitschaft zeigen. Richtlinien in einem expandierenden weltweiten Unternehmen sind in jedem Fall auf verschiedene Einsatzorte anzupassen.